SSO está disponible en los planes Enterprise.

Configurar SSO

Okta

Configura Okta SSO en tu Dashboard de Mintlify

- En tu Dashboard de Mintlify, navega a la página de Single Sign-On.

- Haz clic en Configure.

- Selecciona Okta SAML.

- Copia la Single sign on URL y la Audience URI.

Crea una aplicación SAML en Okta

- En Okta, en Applications, crea una nueva integración de aplicación usando SAML 2.0.

-

Ingresa lo siguiente desde Mintlify:

- Single sign on URL: la URL que copiaste desde tu Dashboard de Mintlify

- Audience URI: la URI que copiaste desde tu Dashboard de Mintlify

- Name ID Format:

EmailAddress

-

Añade estas declaraciones de atributos:

Name Name format Value firstNameBasic user.firstNamelastNameBasic user.lastName

Copia la URL de metadata de Okta

En Okta, ve a la pestaña Sign On de tu aplicación y copia la URL de metadata.

Microsoft Entra

Configurar Microsoft Entra SSO en el Dashboard de Mintlify

- En el Dashboard de Mintlify, navega a la página de Single Sign-On.

- Haz clic en Configurar.

- Selecciona Microsoft Entra ID SAML.

- Copia la Single sign on URL y la Audience URI.

Crear una aplicación empresarial en Microsoft Entra

- En Microsoft Entra, navega a Enterprise applications.

- Selecciona New application.

- Selecciona Create your own application.

- Selecciona “Integrate any other application you don’t find in the gallery (Non-gallery).”

Configurar SAML en Microsoft Entra

- En Microsoft Entra, navega a Single Sign-On.

- Selecciona SAML.

- En Basic SAML Configuration, introduce lo siguiente:

- Identifier (Entity ID): la Audience URI de Mintlify

- Reply URL (Assertion Consumer Service URL): la Single sign on URL de Mintlify

Configurar Attributes & Claims en Microsoft Entra

- En Microsoft Entra, navega a Attributes & Claims.

- Selecciona Unique User Identifier (Name ID) en «Required Claim».

- Cambia el atributo Source a

user.primaryauthoritativeemail. - En Additional claims, crea lo siguiente:

Name Value firstNameuser.givennamelastNameuser.surname

Copiar la URL de metadatos de Microsoft Entra

En SAML Certificates, copia la App Federation Metadata URL.

Guardar en Mintlify

De vuelta en el Dashboard de Mintlify, pega la URL de metadatos y haz clic en Guardar cambios.

Aprovisionamiento JIT

El aprovisionamiento JIT solo funciona para inicios de sesión iniciados por el IdP. Los usuarios deben iniciar sesión desde tu proveedor de identidad (dashboard de Okta o portal de Microsoft Entra) en lugar de hacerlo desde la página de inicio de sesión de Mintlify.

Cambiar o eliminar el proveedor de SSO

- Ve a la página Single Sign-On en tu dashboard.

- Haz clic en Configure.

- Selecciona tu proveedor de SSO preferido o desactiva el SSO.

Otros proveedores

Google Workspace con SAML

Crear una aplicación

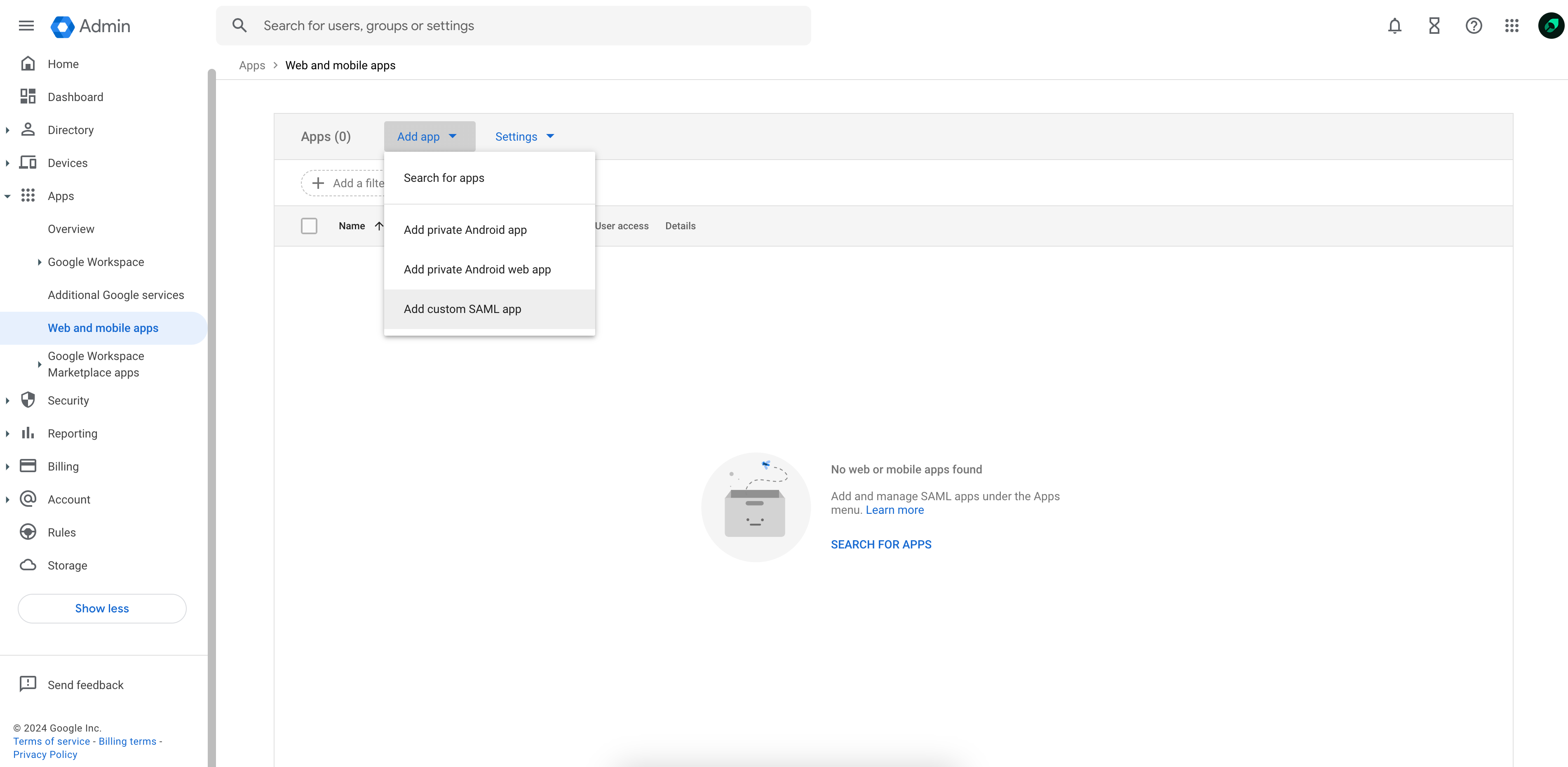

- En Google Workspace, ve a Web and mobile apps.

- En el menú desplegable Add app, selecciona Add custom SAML app.

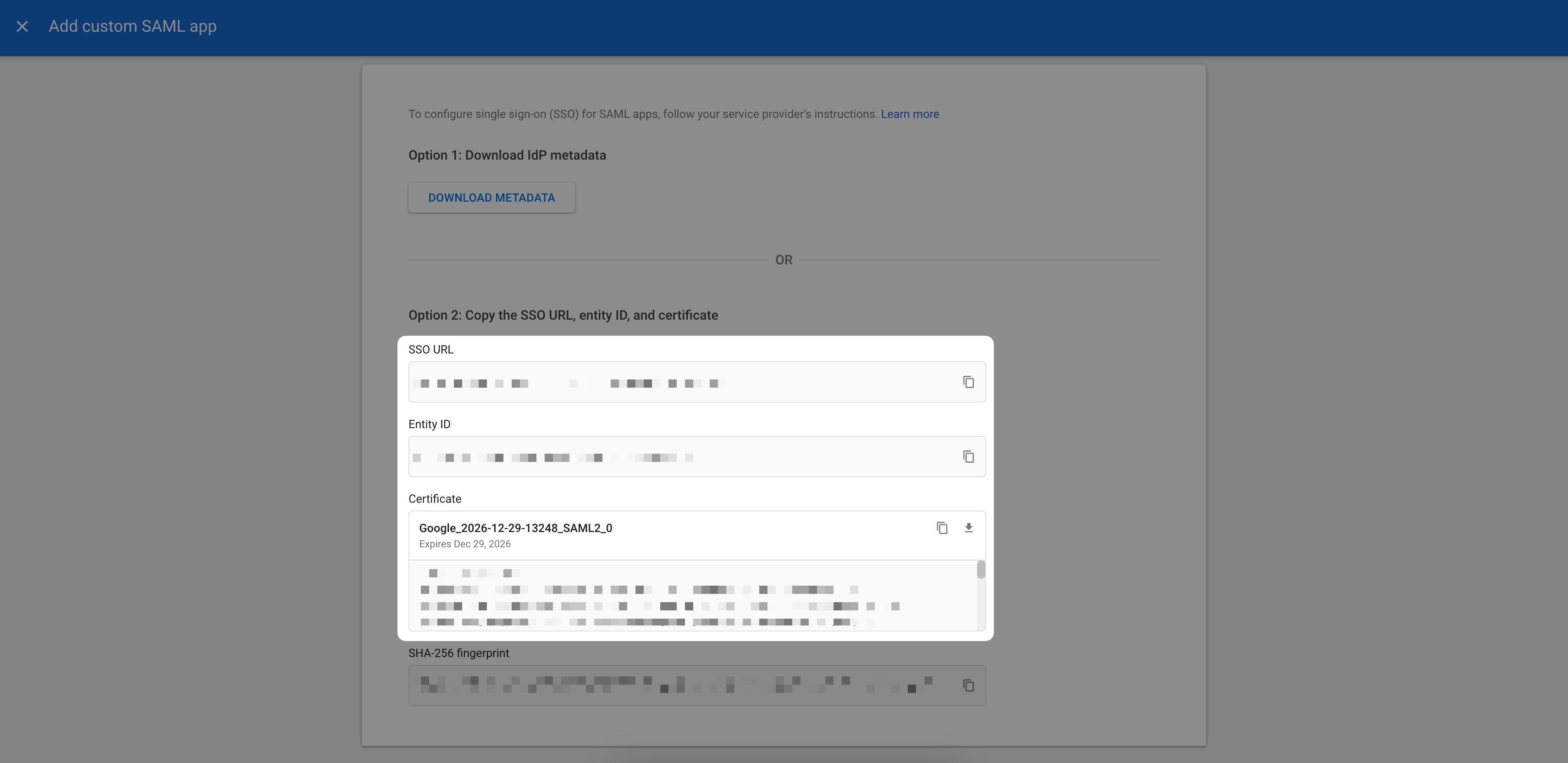

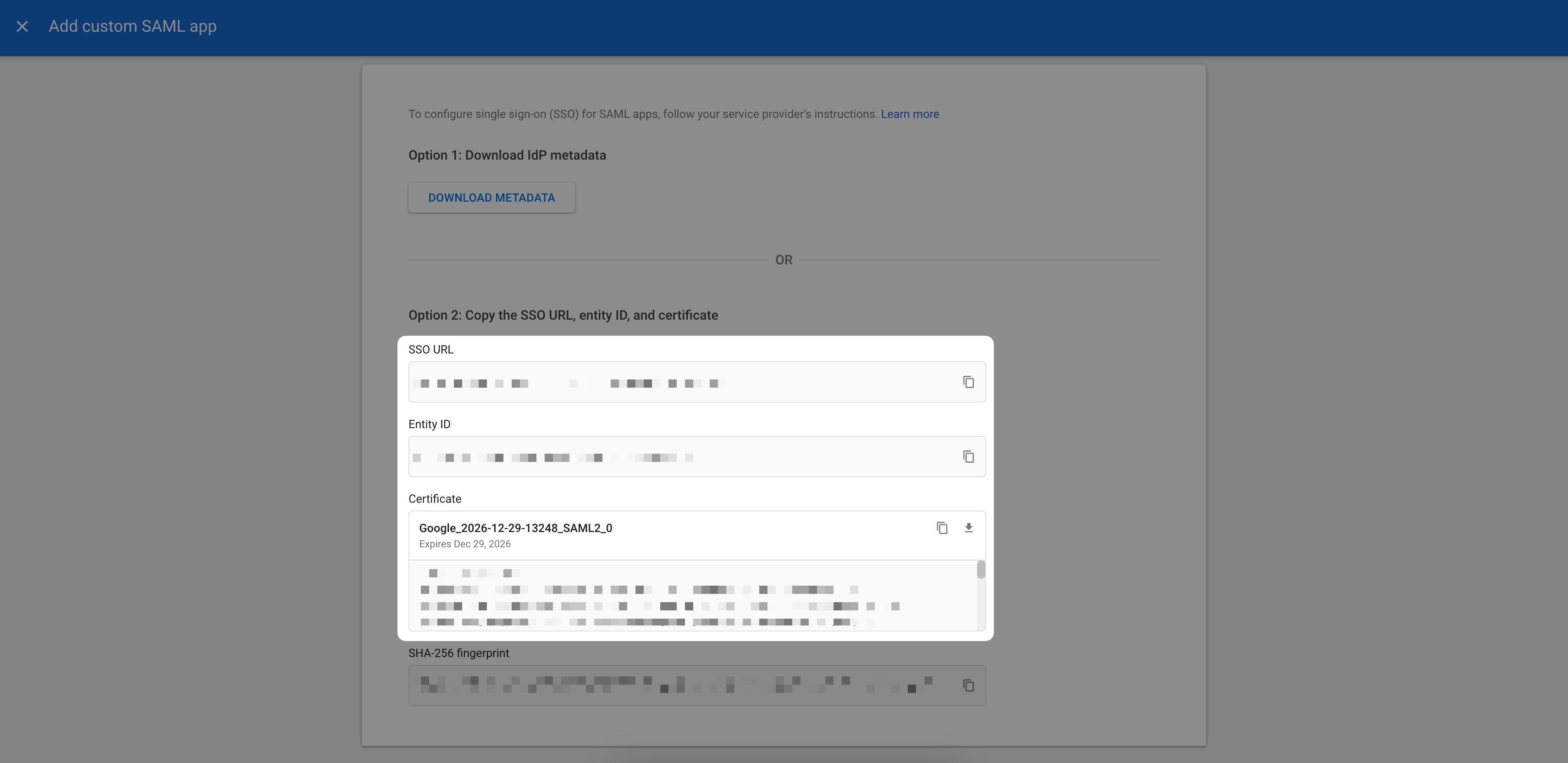

Envíanos la información de tu IdP

Copia la SSO URL, el Entity ID y el certificado x509 proporcionados y envíalos al equipo de Mintlify.

Configurar la integración

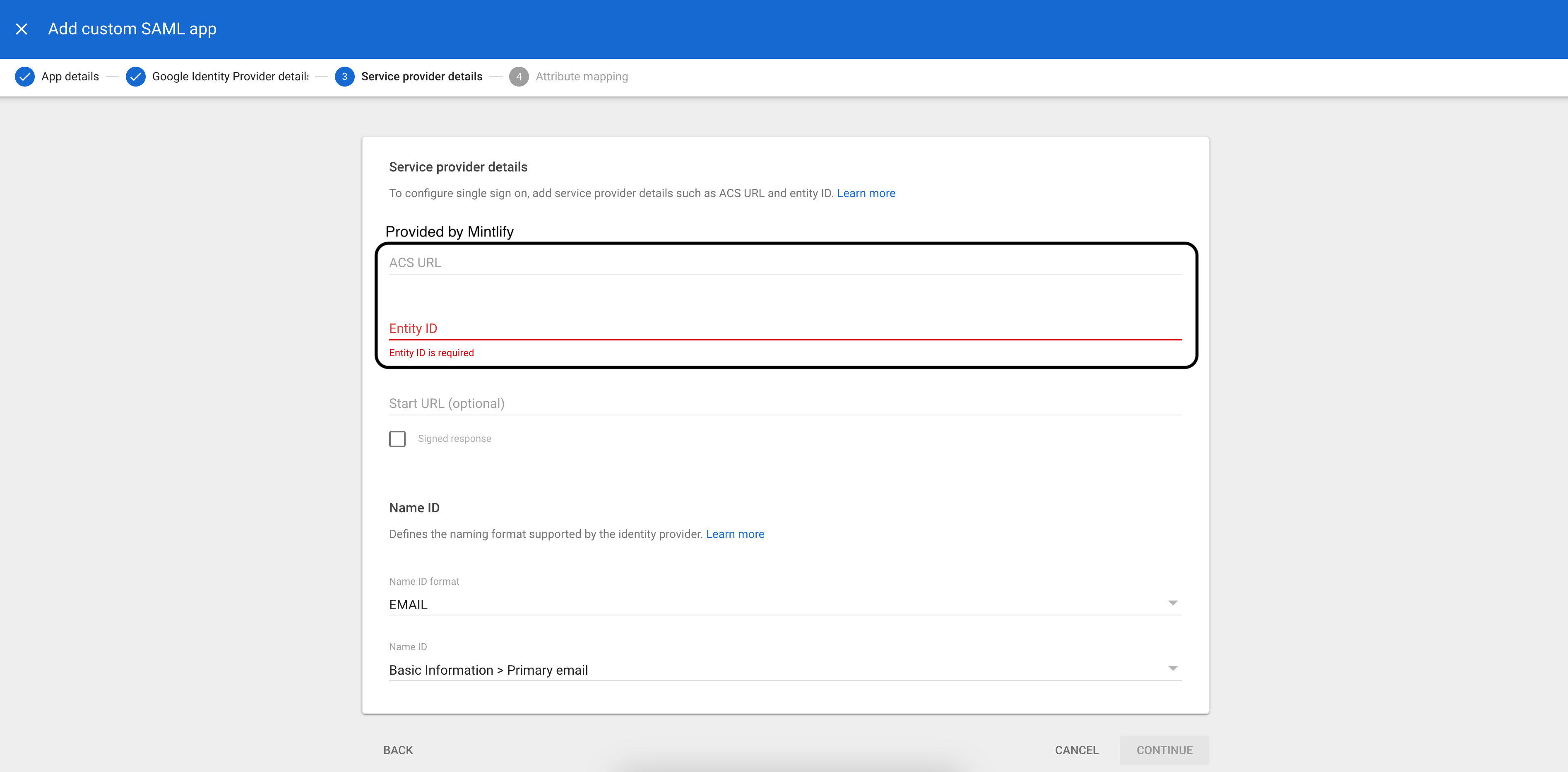

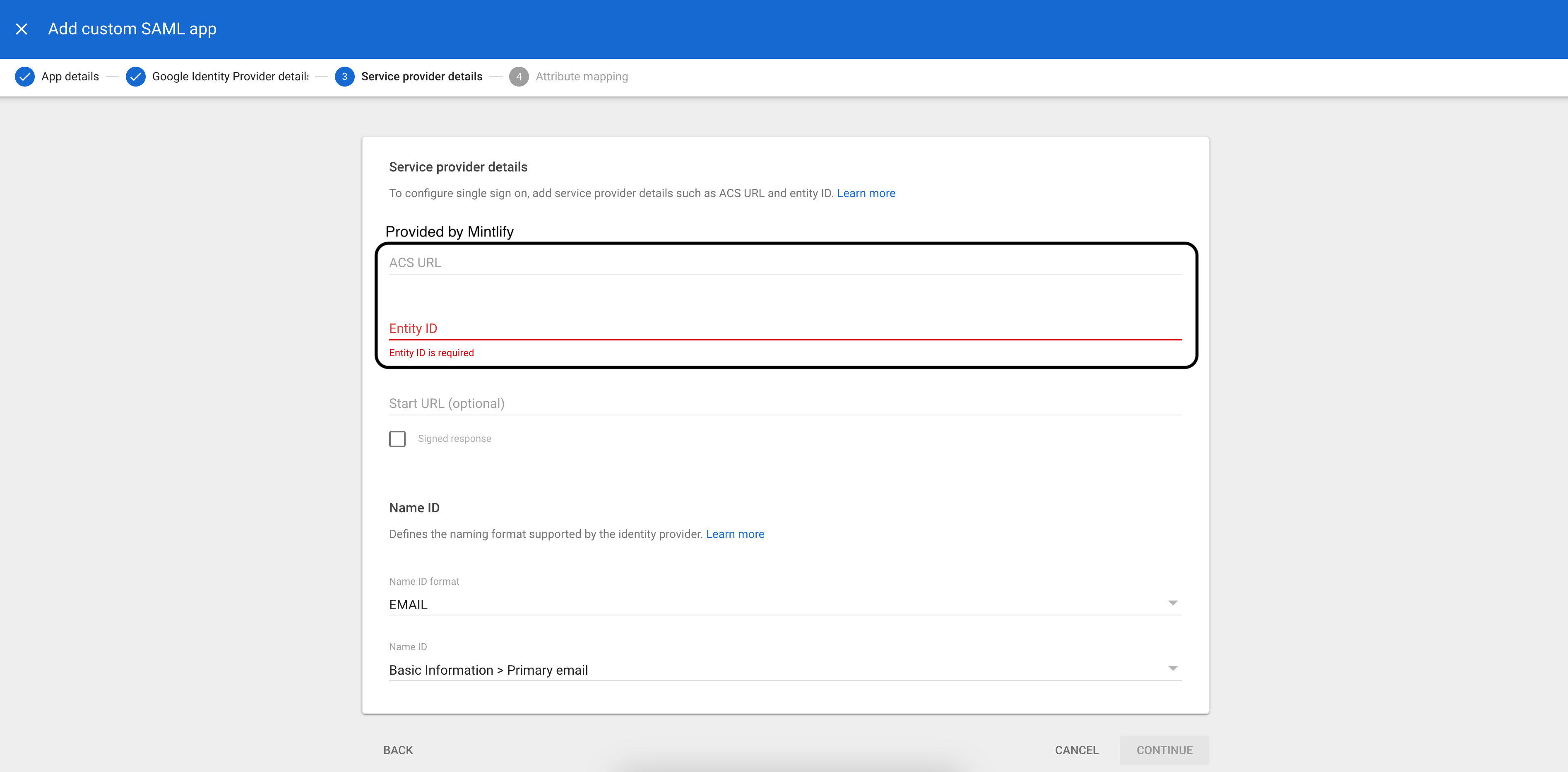

En la página Service provider details, introduce lo siguiente:

Cuando completes este paso y los usuarios estén asignados a la aplicación, avísanos y habilitaremos el SSO para tu cuenta.

- ACS URL (proporcionado por Mintlify)

- Entity ID (proporcionado por Mintlify)

- Name ID format:

EMAIL - Name ID:

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Okta (OIDC)

Create an application

En Okta, en Applications, crea una nueva integración de aplicación con OIDC. Elige el tipo de aplicación Web Application.

Configure integration

Selecciona el tipo de concesión Authorization Code y proporciona el Redirect URI indicado por Mintlify.